Enunciado

Retrieve the password of the Administrator user from the information output by the secretsdump tool of the Impacket suite.

Hash - DCC2

Agora vamos quebrar uma hash DCC2, será tranquilo tranquilo! O desafio nos fornece uma saida do secretsdump, temos que identificar a hash e quebra-la.

[*] Dumping cached domain logon information (domain/username:hash)

ROOTME.LOCAL/PODALIRIUS:$DCC2$10240#PODALIRIUS#9d3e8dbe4d9816fa1a5dda431ef2f6f1

ROOTME.LOCAL/SHUTDOWN:$DCC2$10240#SHUTDOWN#9d3e8dbe4d9816fa1a5dda431ef2f6f1

ROOTME.LOCAL/Administrator:$DCC2$10240#Administrator#23d97555681813db79b2ade4b4a6ff25

Hashes DCC2 são bem fáceis de identificar, se possui o padrão $DCC2$, tá valendo! Dito isso, a unica hash de usuário Administrator e que possui o padrão $DCC2$ é a abaixo:

ROOTME.LOCAL/Administrator:$DCC2$10240#Administrator#23d97555681813db79b2ade4b4a6ff25

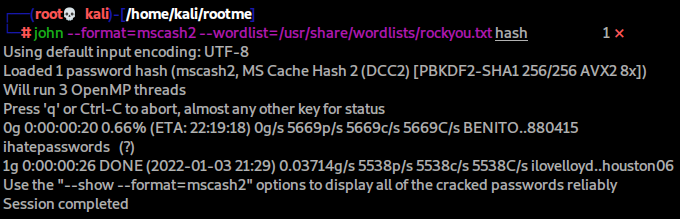

Vou quebrar novamente utilizando o john + wordlist rockyou, mas também temos que tratar a hash para ser aceita pela ferramenta. No caso da DCC2, precisamos inserir a partir do padrão $DCC2$ até o final da hash. No nosso exemplo, vamos criar um arquivo e inserir da seguinte forma:

$DCC2$10240#Administrator#23d97555681813db79b2ade4b4a6ff25

Só dar play no bruteforce e pegar a senha em texto claro!